Le piratage de logiciels est le résultat de produits trop chers pour certains utilisateurs, d’une qualité insuffisante ou d’une absence de valeur ajoutée entre un produit piraté et un produit acheté légalement. Il est donc indispensable de proposer un service irréprochable, une image attractive, des mises à jour régulières et un service client réactif pour une confiance absolue de la clientèle.

Cependant, cela ne suffit bien évidemment pas toujours. Deux étapes doivent être distinguées pour que la protection du produit soit maximale:

En amont

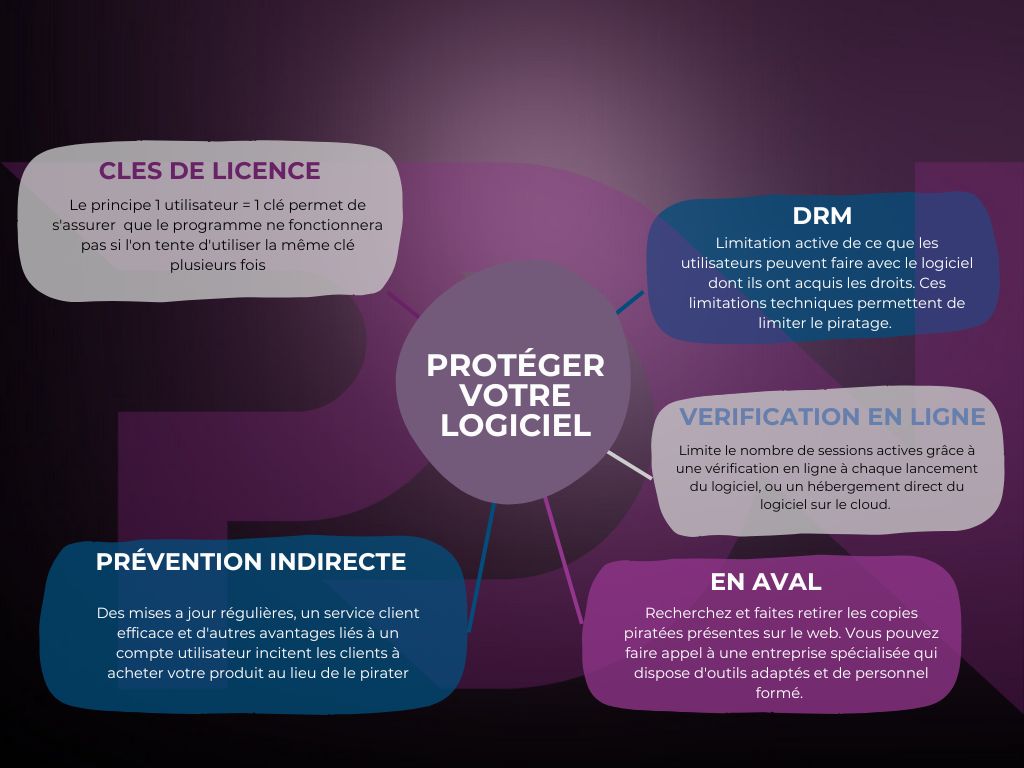

- les mesures de sécurité qui protègent votre logiciel contre la copie, le partage ou la redistribution.

- Les mesures de prévention indirecte qui donnent à votre groupe cible des avantages supplémentaires pour acheter votre produit au lieu de le pirater. Si les mises à jour sont régulières et importantes, que l’éditeur est à l’écoute des commentaires de sa communauté, les utilisateurs préféreront en effet souvent acheter le produit sous licence plutôt que de le pirater.

En aval : rechercher et retirer

La recherche et le retrait des copies piratées permettent à rendre le logiciel piraté difficile à trouver. Faire appel à une entreprise spécialisée pour faire retirer les copies illégales permettra de nettoyer les copies présentes à la fois sur les sites de téléchargement direct et de torrenting, et sur les moteurs de recherches, multipliant les chances pour que votre produit soit difficile d’accès dans sa version piratée.

mesures de protection “classiques” pour contrer le piratage.

- Utiliser les clés de licence

Les licences, ou clés de produit sont un identifiant unique que vous donnez à votre utilisateur lorsqu’il achète le droit d’utiliser votre logiciel.

Comme le programme ne peut fonctionner qu’avec la clé de licence qui lui est attachée ou avec le compte de l’utilisateur, il est impossible de le copier ou de le redistribuer.

Cependant il existe des générateurs de clés permettant souvent de contourner cette barrière; ces générateurs sont souvent disponibles pour les plus populaires.

- Utiliser la gestion des droits numériques (DRM)

Le logiciel que vous créez vous appartient et les utilisateurs paient pour avoir le droit de l’utiliser. Ils ne l’achètent donc pas comme ils achèteraient un produit physique.

La gestion des droits numériques (DRM) est un moyen de faire respecter cette règle, mais elle est souvent contestée par les utilisateurs finaux. Cependant, le DRM est peut-être la protection du droit d’auteur dans sa forme la plus pure. Elle peut être appliquée aux jeux vidéo, aux fichiers vidéo et audio, aux courriers électroniques, aux livres électroniques, aux films, etc. Elle limite activement la manière dont les utilisateurs sont autorisés à interagir avec le logiciel ou le fichier.

Par exemple, un courriel peut être lu, mais il ne peut pas être transféré. Un jeu vidéo même non multijoueur peut nécessiter une connexion en ligne ou une vérification par un compte en ligne.

Les partisans des DRM affirment qu’il s’agit d’une méthode idéale de protection des droits d’auteur, car elle limite l’utilisation du produit logiciel exclusivement à l’utilisateur final enregistré. Les détracteurs, eux, font valoir que cette méthode limite au contraire trop l’utilisateur final qui a pourtant payé pour en acquérir les droits.

- Exiger une vérification en ligne pour l’utilisation des logiciels

Cette méthode a également fait l’objet de critiques.

Il peut s’agir d’une vérification en ligne à chaque utilisation, ou c’est le logiciel lui-même qui est accessible depuis le cloud. Une clé en ligne, liée au compte de l’utilisateur sera alors un moyen d’accéder au programme, souvent sur plusieurs appareils, mais en limitant les sessions actives à une à la fois.

En réalité, comme dans de nombreux secteurs, la seule solution réside dans une association de plusieurs méthodes:

- rechercher la présence de copies illégales en ligne sur les sites spécialisés dans le piratage

- une sensibilisation accrue sur les conséquences du piratage de logiciels

- une coopération entre les entreprises, les gouvernements et les utilisateurs.