Au départ, les crypto-monnaies faisaient rêver : un système financier autonome, affranchi des banques, des États et des frontières. Plus de transparence, plus de liberté, plus de confidentialité. Quinze ans après l’apparition du Bitcoin, ces promesses sont toujours là, mais leur écho s’est assombri.

Car ce qui s’annonçait comme une révolution pour les citoyens du monde est aussi devenu l’arme de prédilection de la cybercriminalité moderne. Rançongiciels, escroqueries, blanchiment : les crypto-actifs sont aujourd’hui au cœur de la mécanique financière de la majorité des attaques informatiques.

Il est donc nécessaire d’en comprendre les rouages, les usages détournés… et les zones d’ombre. Dans cette première partie, nous allons voir pourquoi les crypto-monnaies attirent autant les cybercriminels, quels sont les mécanismes utilisés, et où se situent les vrais risques pour les entreprises.

Contrairement à une idée reçue, les crypto-monnaies ne sont pas totalement anonymes. Sur la majorité des blockchains (comme celle du Bitcoin ou de l’Ethereum), les transactions sont publiques, visibles par tous, et conservées indéfiniment. Mais cela ne veut pas dire qu’elles sont identifiables. Chaque transaction est liée à une adresse cryptographique, pas à une identité réelle. Et c’est bien là le problème : cette pseudonymie laisse tout le champ libre aux cybercriminels, qui utilisent des outils pour brouiller encore davantage les pistes – mixers, tumblers, conversions entre monnaies voire achats par proxy.

En 2023, selon Chainalysis, plus de 24 milliards de dollars en crypto-actifs ont été identifiés comme liés à des activités criminelles.

Le plus souvent, ces fonds transitent par des portefeuilles anonymes, puis par des plateformes offshore avant d’être blanchis dans l’économie réelle. Et les équipes de sécurité comme les forces de l’ordre doivent ensuite remonter des chaînes complexes et volontairement opaques.

Les cryptomonnaies réunissent plusieurs avantages clés très attractifs:

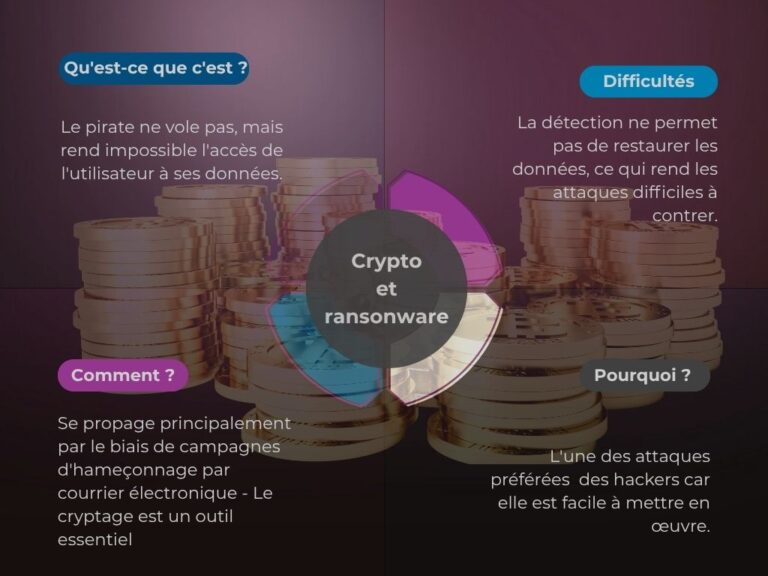

Là où les crypto-monnaies deviennent véritablement un problème pour les entreprises, c’est dans leur usage comme monnaie d’extorsion. Les attaques par ransomware ont explosé ces dernières années, touchant des hôpitaux, des collectivités, des PME comme des multinationales. Les groupes de ransomware réclament aujourd’hui quasi systématiquement des rançons en Bitcoin ou Monero. Le mode opératoire est désormais bien rodé : attaque, chiffrement des données, note de rançon avec QR code pour paiement, puis menace de divulgation.

La crypto adaptée à ces attaques parce qu’elle coche toutes les cases :

Avec l’essor de la « double extorsion » – chiffrement menace de publication de données sensibles – les entreprises se retrouvent face à un dilemme : payer et risquer de se retrouver hors la loi… ou refuser et voir leurs données exposées.

Ce n’est pas qu’un sujet technique. C’est aussi un enjeu juridique majeur. Lorsqu’une entreprise est victime d’un ransomware, elle entre presque systématiquement en zone rouge vis-à-vis des réglementations de protection des données.

Le Règlement général sur la protection des données (RGPD) impose une obligation de notification en cas de fuite ou d’accès non autorisé aux données personnelles. En cas de double extorsion, une entreprise qui paierait sans déclaration s’expose à des sanctions pouvant aller jusqu’à 4 % de son chiffre d’affaires mondial.

Aux États-Unis, plusieurs textes existent selon les États. Le plus avancé est le California Consumer Privacy Act (CCPA), qui impose des obligations similaires à celles du RGPD pour les entreprises opérant en Californie.

Au Canada, la loi PIPEDA (Personal Information Protection and Electronic Documents Act) régit la gestion des données personnelles, et impose elle aussi des obligations de transparence en cas de brèche.

Dans tous les cas, les régulateurs sont clairs : payer une rançon n’exonère pas des responsabilités en matière de sécurité et de confidentialité. Et dans certains pays, le paiement à des groupes sanctionnés peut même être assimilé à du financement du terrorisme.

Entre les mains d’un cybercriminel, une rançon crypto n’a de valeur qu’une fois convertie en monnaie réelle. C’est là qu’entrent en jeu les plateformes d’échange , qui font le lien entre monde numérique et système financier classique.

Les plateformes régulées, comme Coinbase ou Kraken, appliquent des procédures KYC (Know Your Customer) strictes. Mais beaucoup d’échanges plus petits, souvent basés dans des juridictions offshore, sont beaucoup plus laxistes – voire totalement opaques.

Certains services proposent même des fonctionnalités d’anonymisation intégrée : changement d’adresse automatique, convertisseur vers des crypto-monnaies confidentielles, etc. Et tant que la réglementation mondiale ne sera pas harmonisée, ces failles resteront massivement exploitées.

On l’oublie parfois, mais les plateformes crypto sont aussi des cibles privilégiées de cyberattaques. Vols de fonds, ransomwares, compromission de données clients… Les exemples ne manquent pas :

Donc, même lorsqu’une entreprise choisit de payer une rançon rien ne garantit que les fonds arriveront à bon port… ni que la confidentialité soit préservée.

Les crypto-monnaies ne sont pas mauvaises en soi. Elles sont neutres par nature, et leur potentiel est immense dans les domaines de la finance, de la traçabilité, des contrats intelligents…

Mais leur structure décentralisée et pseudonyme en fait aussi des outils puissants pour les cybercriminels. Et pour les entreprises, cela impose un nouveau niveau de vigilance :

Mettre en place des stratégies de réponse adaptées aux attaques impliquant des crypto-monnaies.

Dans la deuxième partie de cet article, nous explorerons les outils de tracabilités et les bonnes pratiques en cas d’attaque. Dans l’intervalle, si vous avez un film, une série, un logiciel ou un livre électronique à protéger, n’hésitez pas à faire appel à nos services en contactant l’un de nos gestionnaires de comptes; PDN est pionnier dans la cybersécurité et l’antipiratage depuis plus de dix ans, et nous avons forcément une solution pour vous aider. Bonne lecture et à bientôt !

Partager cet article